в хостинге обычно все работает как часы, пока сторонний поставщик что-ниб не сделает

у меня же услуги — работают пока не сгорят

но вот беда, пришла жалоба

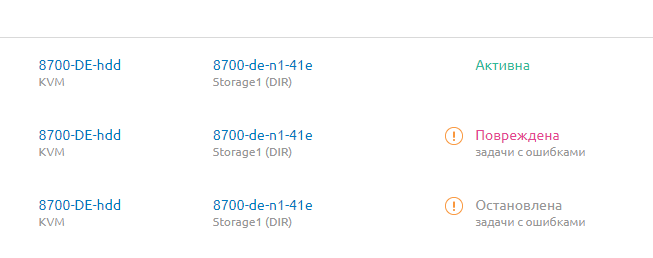

клиент ВМ

клиент ВМ

клиент ВМ

клиент ВМ

Я

Я

Я

Клиент

Клиент

Я

Клиент

Я

Я

Я

Клиент

Я

Я

Я

Я

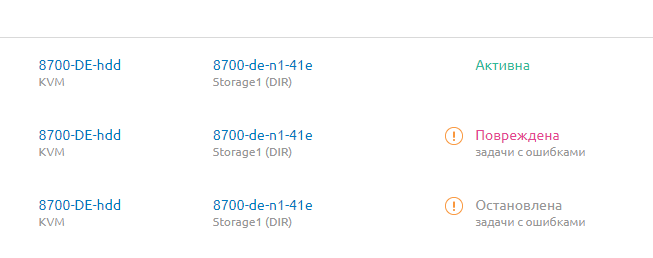

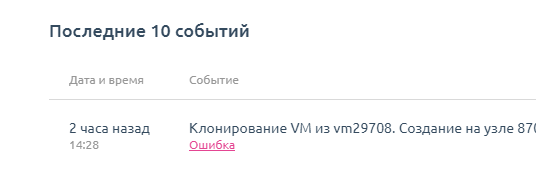

старая ВМ

что тут скажешь?

так бывает

но вот беда, пришла жалоба

We have indications that there was an attack from your server.

Please take all necessary measures to avoid this in the future and to solve the issue.

We also request that you send a short response to us. This response should contain information about how this could have happened and what you intend to do about it.

In the event that the following steps are not completed successfully, your server can be blocked at any time after the 2023-09-18 12:01:05 +0200.

How to proceed:

— Solve the issue

— Test if the issue still exists by using the following link: abuse.hetzner.com/retries/?token=2ac956fc7fb62e2b458bf49d041ab83

— After successfully testing that the issue is resolved, send us a statement by using the following link: abuse.hetzner.com/statements/?token=2ac956fc7fb62e2b458bf49d041ab83

Important note:

When replying to us, please leave the abuse ID [AbuseID:D072E2:29] unchanged in the subject line. Manual replies will only be handled in the event of a lock down. Should you have any questions relating to this, please contact our support staff at [email protected].

Please note that we do not provide telephone support in our department.

If you have any questions, please send them to us by responding to this email.

Kind regards

Network department

Hetzner Online GmbH

Industriestr. 25

91710 Gunzenhausen / Germany

Tel: +49 9831 505-0

Fax: +49 9831 505-3

[email protected]

www.hetzner.com

Register Court: Registergericht Ansbach, HRB 6089

CEO: Martin Hetzner, Stephan Konvickova, Günther Müller

For the purposes of this communication, we may save some

of your personal data. For information on our data privacy

policy, please see: www.hetzner.com/datenschutzhinweis

> ##########################################################################

> # Netscan detected from host 148.251.26.208 #

> ##########################################################################

>

> time protocol src_ip src_port dest_ip dest_port

> — > Sun Sep 17 22:00:45 2023 TCP 148.251.26.208 32512 => 192.168.1.8 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 14230 => 192.168.1.124 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 47160 => 192.168.1.125 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 55070 => 192.168.1.126 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 52720 => 192.168.1.127 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 36342 => 192.168.1.128 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 40436 => 192.168.1.129 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 11804 => 192.168.1.132 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 18204 => 192.168.1.135 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 36572 => 192.168.1.136 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 44366 => 192.168.1.137 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 49118 => 192.168.1.139 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 63418 => 192.168.1.143 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 16946 => 192.168.1.147 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 28166 => 192.168.1.148 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 16862 => 192.168.1.150 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 64098 => 192.168.1.151 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 62926 => 192.168.1.153 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 26722 => 192.168.1.154 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 16570 => 192.168.1.156 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 19126 => 192.168.1.157 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 10168 => 192.168.1.159 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 50006 => 192.168.1.160 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 50120 => 192.168.1.161 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 64374 => 192.168.1.162 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 44214 => 192.168.1.163 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 39778 => 192.168.1.164 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 34204 => 192.168.1.165 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 13026 => 192.168.1.166 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 20770 => 192.168.1.167 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 30480 => 192.168.1.168 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 20308 => 192.168.1.169 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 16386 => 192.168.1.170 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 59316 => 192.168.1.171 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 19628 => 192.168.1.172 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 32978 => 192.168.1.173 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 18470 => 192.168.1.174 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 42728 => 192.168.1.175 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 60750 => 192.168.1.176 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 38514 => 192.168.1.177 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 56216 => 192.168.1.178 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 29190 => 192.168.1.179 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 29926 => 192.168.1.180 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 52740 => 192.168.1.181 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 13068 => 192.168.1.182 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 42930 => 192.168.1.183 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 47202 => 192.168.1.184 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 27494 => 192.168.1.185 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 33142 => 192.168.1.186 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 58380 => 192.168.1.187 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 56488 => 192.168.1.188 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 60424 => 192.168.1.189 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 26674 => 192.168.1.190 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 34004 => 192.168.1.191 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 16900 => 192.168.1.192 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 14948 => 192.168.1.193 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 58414 => 192.168.1.194 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 43708 => 192.168.1.195 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 26410 => 192.168.1.196 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 62562 => 192.168.1.197 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 37082 => 192.168.1.198 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 38040 => 192.168.1.199 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 19452 => 192.168.1.200 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 56192 => 192.168.1.201 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 25662 => 192.168.1.202 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 25046 => 192.168.1.203 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 47594 => 192.168.1.204 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 31164 => 192.168.1.205 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 64376 => 192.168.1.206 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 11992 => 192.168.1.207 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 51498 => 192.168.1.208 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 64320 => 192.168.1.209 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 32908 => 192.168.1.210 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 22086 => 192.168.1.211 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 11362 => 192.168.1.212 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 26712 => 192.168.1.213 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 22718 => 192.168.1.214 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 61358 => 192.168.1.215 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 54632 => 192.168.1.216 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 26648 => 192.168.1.217 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 50198 => 192.168.1.218 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 35382 => 192.168.1.220 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 60956 => 192.168.1.221 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 50492 => 192.168.1.222 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 52662 => 192.168.1.223 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 59088 => 192.168.1.224 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 37496 => 192.168.1.225 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 34100 => 192.168.1.226 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 59168 => 192.168.1.227 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 41468 => 192.168.1.229 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 47818 => 192.168.1.230 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 20154 => 192.168.1.231 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 17912 => 192.168.1.232 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 28940 => 192.168.1.233 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 59426 => 192.168.1.235 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 64652 => 192.168.1.236 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 59574 => 192.168.1.239 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 32848 => 192.168.1.240 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 54018 => 192.168.1.244 2121

> Sun Sep 17 22:00:48 2023 TCP 148.251.26.208 33296 => 192.168.1.254 2121

клиент ВМ

а что такого то? у меня впн был прокинут до моей сети…

я сканировал свою же сеть

клиент ВМ

включите виртуалку… у меня там прод бот стоит...

клиент ВМ

че сделать чтобы включить там сеть?

клиент ВМ

если быть точнывм это была работа приложения mixplorer с включенной проксей, там системный порт 2121, и я просто передавал свой файл на усторойства в файловой сети, потом когда не смог этор сделать выключил proxy

Я

мы не можем включить

нужно переписывать с дата-центром

сделаю тебе временно другой IP

Я

116.202.237.168

добавил такой

Я

ну в европе существует локальная сеть между серверамиКлиент

и когда ты сканируешь 192 — то это отражается на их внутренней сети

и они не могут разблокировать, пока я или ты не устранишь проблему

и не напишешь отчет что именно ты делал чтобы устранить

можно сутками там переписываться

если еще раз забанят IP

следующий IP будет платный 500р установка

ок изменю ns-ки

Клиент

можете его и оставить

Клиент

а что делать с dns? не резолвит на дефолтных

Я

abuse.hetzner.com/statements/?token=2ac956fc7fb62e2b458bf49d041ab83

вот сюда можешь написать

Клиент

Ссылка недоступна

Я

да похоже уже все

ну т.к. они забанили же

у тебя получилось перейти на новый IP?

или нужно добиваться восстановления старого

Я

Уважаемый клиент

Мы не сможем разблокировать ваш сервер, пока вы не устраните причину проблемы.

Ваш Сервер просканировал частные сети RFC1918. tools.ietf.org/html/rfc1918

Эти сети недоступны через внешний интерфейс.

Мы рекомендуем вам настроить локальный брандмауэр и заблокировать исходящий трафик на следующие префиксы.

-%< — tools.ietf.org/html/rfc1918

-%< — 10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

-%< — Пожалуйста, заблокируйте этот диапазон RFC1918 на своем сервере.

Мы хотели бы избежать дальнейшего злоупотребления сетью с вашей стороны.

community.hetzner.com/tutorials/block-outgoing-traffic-to-private-networks

Вы можете использовать консоль KVM или опцию белого списка, чтобы получить доступ к вашему серверу. Для получения более подробной информации см.:

docs.hetzner.com/robot/dedicated-server/troubleshooting/guideline-in-case-of-server-locking/

-%< — Чтобы решить эту проблему, вы можете запросить использование KVM-консоли; это даст вам полный доступ к серверу. Если вы хотите заказать консоль KVM, откройте специальный запрос в службу поддержки через свою учетную запись на Robot и напишите быстрое сообщение с просьбой предоставить консоль KVM. Войдите в робот. Затем нажмите на значок пользователя в правом верхнем углу, а затем на «Поддержка». Затем выберите «Удаленная консоль LARA». Затем вы можете выбрать встречу, когда вы этого хотите и на какой срок.

Другой вариант — ввести IP-адрес вашего домашнего/офиса (если он статический) через Robot; вы сможете получить доступ к серверу через этот IP. Вы можете сделать это в Robot, перейдя в «Серверы» и нажав «Блокировка сервера». Там вы можете ввести свой домашний/офисный IP.

-%< — Mit freundlichen Grüßen / С уважением

Андреас Стефас

Хетцнер Онлайн ГмбХ

Промышленник. 25

91710 Гунценхаузен / Германия

Тел: +49 9831 505-0

Факс: +49 9831 505-3

www.hetzner.com

Я

как ты сам понимаешь KVM делать я не могу

т.к. это сервер с соседями — под виртуалки

если бы это был отдельный сервер только для тебя, то я мог бы заказать KVM и дать его тебе

Клиент

Харды сможешь перенести?

Я

можно попробовать

создать копию ВМ

и потом создать из копии новую

окей

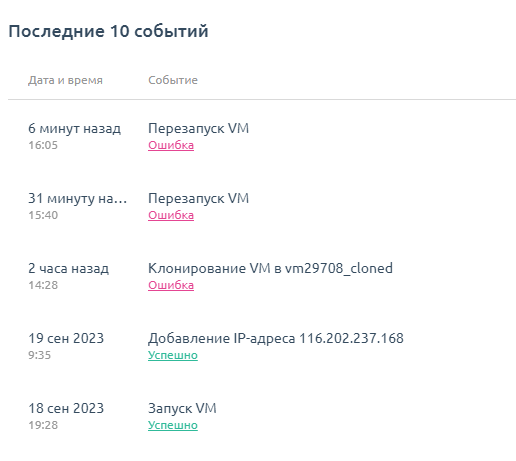

Я

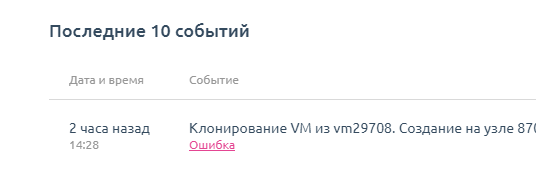

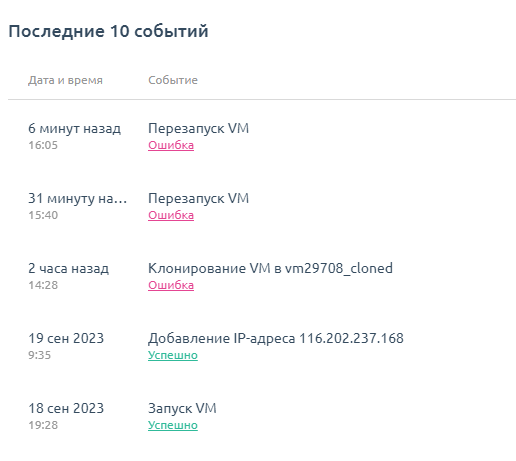

не сработало клонирование

нет, не получится

Я

vmmanager панель видимо тоже плохо работает если объем клона 2 ТБ

Я

что-то старая тоже не перезапускается (

похоже клонирование похерило и старую ВМ

ну пиздец

я создал тебе новую ВМ

но если старую уже не восстановить, то даже не знаю что сказать

только извиниться и сделать возврат

старая ВМ

что тут скажешь?

так бывает

12 комментариев

Но интересны моменты что не так? Это же обычный libvirt в vmmanager, он простой до неузнаваемости, что там может пойти не так? Хоть какие-то предположения

иначе зачем платить деньги за ПО?

ПО не сработало клонирование

как я повлияю на это?

не я же настраивал, а чел что-то намутил на своей виртуалке

а переписываться с хетзнером — это гиблое дело

да, можно пойти еще запретить брутфорсы на каждой из сотен нод

можно сменить SSH порты везде

можно сделать доступ по ssh ключам

можно сделать доступ с 5 личных VPN чтобы уж наверняка

или можно настроить firewall в панели — к каждой услуге/ноде

но как видишь — такое бывает раз в 3 года (3 года услуги работали как есть, прежде чем это произошло)

стоит ли потраченное время этого? или может проще сделать возврат? человек ничего не потерял, только я тут потерял стоимость 1 вм

возможно

я бы действительно хотел сделать очень люто — но если бы я был уверен что сервер проработает 15 лет пока не сгорит

но не один дата-центр не позволяет такого, поэтому мне просто жалко бесцельно потраченного времени

вот если бы ДЦ не убивал старые тарифы, да, я бы с радостью создал охуенную систему которая бы проработала 15 лет

лучшее — враг хорошего

наверно я из таких людей

В чем трудность потратить время/заплатить программису условные 5000 рублей за написание скрипта?

Я просто добавляю ноду в VM6 и делаю:

IP=$(curl -s ifconfig.me/ip)

curl site.com/api/setupNode?ip=$IP | bash

но мне не стыдно, честно отвечаю

я могу, но не хочу

это клонирование виртуалки — на том же самом узле

я вообще первый раз попробовал эту функцию

и теперь буду знать, что она не работает на 2 ТБ размерах

возможно на 50 ГБ оно бы и сработало